Dr. Andrew O’Brien, ICU Product Manager

November 2020

Die Verwendung von Biometrie- und Gesichtserkennungstechnologien zur Identifizierung und Verifizierung von Personen wird schnell eingesetzt und wird in einer Vielzahl von Branchen alltäglich. Trotz einiger Bedenken in Bezug auf die Privatsphäre der Verbraucher hat sie insgesamt das Potenzial, unser tägliches Leben positiv zu verändern und kann erweiterte Sicherheitsvorteile mit verbesserter Genauigkeit, Geschwindigkeit und kontaktloser Interaktion bringen.

Biometrie: das Wachstum neuronaler Netze

Die Biometrie nutzt die einzigartigen biologischen Merkmale einer Person, um die Identität zu überprüfen. Zu den verschiedenen biometrischen Techniken gehören die Verwendung von Fingerabdrücken, Gesichtern, Iris-Scans, Sprachanalysen und so weiter. Biometrie hat das Potenzial, weitaus sicherer zu sein als die Verwendung traditioneller Identifizierungstechniken wie Papierausweise, Pin-Nummern oder RF-Identifizierung. Die Entwicklung der Künstlichen Intelligenz (KI), insbesondere die zunehmende Raffinesse der neuronalen Netzwerke, hat die praktische Umsetzung der Gesichtserkennung in zahlreichen Anwendungen ermöglicht.

"Ein neuronales Netzwerk ist eine Reihe von Algorithmen, die versuchen, zugrunde liegende Beziehungen in einem Datensatz durch einen Prozess zu erkennen, der die Arbeitsweise des menschlichen Gehirns nachahmt. In diesem Sinne beziehen sich neuronale Netzwerke auf Systeme von Neuronen, die entweder organischer oder künstlicher Natur sind."

Quelle: Investopedia

Die unvermeidliche Zunahme der Verwendung von Gesichtsmerkmalen zur Identifizierung und Altersschätzung erfordert, dass die Anbieter dieser Technologie die Bedrohungen und Versuche, die Technik zu fälschen, sowohl verstehen als auch darauf reagieren.

Die Bedeutung der Spoof-Erkennung

Spoofing ist eine Art von Präsentationsangriff, der versucht, den biometrischen Identifikationsprozess zu vereiteln oder zu stören.

Da biometrische Systeme immer häufiger in realen Anwendungen eingesetzt werden, werden Präsentationsangriffe oder Spoofs zu einer größeren Bedrohung für Organisationen. Betrüger verwenden verschiedene Techniken, um zu versuchen, sich als andere Personen auszugeben. Bei der Gesichtserkennung könnten sie zum Beispiel ein Foto hochhalten, um sich als eine andere Person auszugeben, oder sogar ein Video oder Foto auf einem mobilen Gerät verwenden. Es werden auch raffiniertere Methoden verwendet, um Systeme auszutricksen, wie z. B. ein Replay- oder Videoangriff. Dabei wird ein Video von einem Gesicht in einer Schleife abgespielt, was bedeutet, dass das Verhalten und die Mimik echt und nicht gefälscht aussehen.

Kooperatives oder intrusives Spoofing:

Kooperatives Spoofing ist einer der ersten Versuche, die Liveness eines Subjekts zu bestimmen. Liveness Detection ist jede Technik, die zur Identifizierung eines Spoof-Versuchs verwendet wird, wobei Algorithmen Indikatoren erkennen, die überwachen, ob die Person "live" oder "fake" ist.

"In der Biometrie ist die Liveness Detection die Fähigkeit eines KI-Computersystems, festzustellen, dass es mit einem physisch anwesenden Menschen und nicht mit einem unbelebten Spoof-Artefakt interagiert."

(Quelle: www.liveness.com)

Diese Lösung erfordert die Beteiligung des Benutzers oder Subjekts, das eine Aktion ausführen müsste, um identifiziert zu werden. Der Versuchsperson wird eine Reihe von zufälligen Befehlen oder Aufforderungen erteilt, die so gestaltet sind, dass sie nicht leicht mit einer Fälschung repliziert werden können. Diese Anweisungen können eine Bestimmung der Körperhaltung (nach links/rechts/oben/unten schauen) und/oder eine emotionale Reaktion (breit lächeln) sein. Ihre Reaktion wird überwacht, um festzustellen, ob die Person korrekt reagiert, um die Lebendigkeit zu bestimmen. Wenn der Benutzer korrekt reagiert, kann der Prozess fortgesetzt werden. Wenn der Benutzer nicht korrekt reagiert, kann ein Spoof-Alarm ausgelöst werden. Dieser Ansatz wirkt sich zwar auf die Benutzerfreundlichkeit und die Geschwindigkeit der Transaktion aus, da er ein Eingreifen des Benutzers erfordert, kann aber bei der Ermittlung von Spoof-Versuchen recht effektiv sein.

Passives oder nicht-intrusives Spoofing:

Aus Sicht der Kundenerfahrung ist das nicht-intrusive Spoofing eine weitaus attraktivere Option. Dies erfordert keine bewusste Beteiligung des Subjekts oder Benutzers während der gesamten Transaktion. Dies führt zu einer viel schnelleren und weitaus besseren Erfahrung für den Benutzer während der Transaktion. Allerdings ist es eine weitaus größere Herausforderung, einen solchen Ansatz zu implementieren.

ICU - Intelligente Identifizierung

ICU ist unser intelligentes Gesichtserkennungs- und Altersverifizierungsgerät, das eine einfache USB-Kamera in eine Komplettlösung verwandelt, um autorisierte Benutzer/Eintritte zu verifizieren, Zugangsbeschränkungen zu automatisieren oder berührungslosen Freihandzugang zu ermöglichen. Durch die Verwendung unserer eigenen, über viele Jahre entwickelten KI-Algorithmen bietet ICU eine genaue (99,88%), präzise und kostengünstige Gesichtserkennung. Sie ist leicht zu integrieren und einfach zu bedienen.

Die mehrschichtige Spoof-Erkennung überwacht ständig den Benutzer vor der Kamera. Unsere speziell trainierten Algorithmen können Fotos und Videos/Bilder auf mobilen Geräten erkennen, um Betrugsversuche zu verhindern. Unsere Spoof-Erkennung ist nicht-intrusiv und findet während des gesamten Betriebs im Hintergrund statt, ohne die Benutzererfahrung zu beeinträchtigen. Spoof-Warnungen können fernüberwacht und aus der Ferne außer Kraft gesetzt werden, wenn festgestellt wird, dass es sich um eine echte Transaktion handelt.

Und hier kommt der technische Teil.

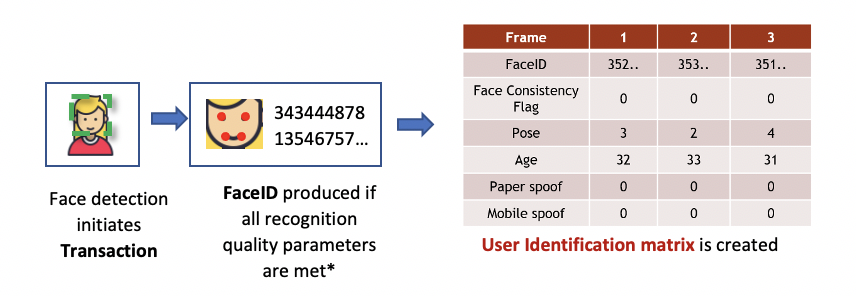

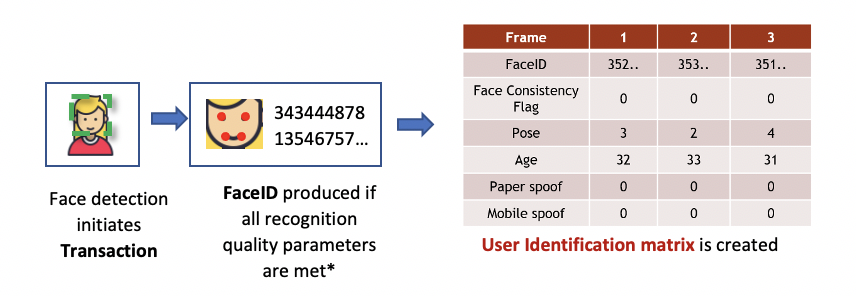

Frames werden nicht als unabhängige Ereignisse behandelt, sondern sind miteinander zu einer "Transaktion" verbunden. Die Definition einer Transaktion ermöglicht es der ICU, dynamische Informationen in Bezug auf den Benutzer zu erhalten, was wiederum die Leistung des ICU-Geräts bei der Erkennung von Spoofing erhöht. Eine Transaktion ist definiert als der Zeitraum (> 1 Frame), in dem ein einzelner Benutzer erkannt wird und entweder eine genehmigte Aktion durchgeführt wird, ein Spoof gemeldet wird und/oder wenn das gleiche Gesicht nicht mehr erkannt wird.

Die detaillierte Ebene der Daten oder Prüfungen, die ICU bei der Authentifizierung eines Gesichts durchläuft, wird im Folgenden beschrieben:

Übersetzt mit www.DeepL.com/Translator (kostenlose Version)

Eine Transaktion wird bei einem Gesichtserkennungsereignis eingeleitet. Dieses Gesicht wird als das aktive Gesicht bezeichnet. Eine Benutzeridentifizierungsmatrix (UIM) wird erstellt und in jedem aufeinanderfolgenden Frame ausgefüllt. Jeder Parameter der UIM kann in Verbindung mit jedem anderen Parameter verwendet werden, um zu bestimmen, ob die Wahrscheinlichkeit, dass das Gesicht echt ist oder eine versuchte Fälschung. Unser Gesichtskonsistenz-Ansatz bestimmt, ob neue Gesichter erkannt werden und die Art dieses neuen Imposter- (Spoof-) Gesichts, trainierte Algorithmen werden verwendet, um die Pose und andere Liveness-Indikatoren zu bestimmen. Wir haben auch neue Algorithmen trainiert, um Fotos und die Darstellung von mobilen Geräten zu erkennen. Die Mittelwertbildung über mehrere Frames kann verwendet werden, um Ausreißer (ein Datenpunkt, der sich signifikant von anderen Beobachtungen unterscheidet) zu bestimmen und das Auftreten von ungenauen Ergebnissen zu reduzieren. Es können auch anwendungsbezogene Verfahren eingesetzt werden, um die Effizienz des Ansatzes zu erhöhen. Wenn z. B. bei einer Aufgabe zur Altersschätzung das aktive Gesicht minderjährig und ein falsches Gesicht älter ist, wird ein möglicher Fälschungsversuch stärker gewichtet. Ähnlich verhält es sich bei einem Ausschluss-Ereignis (bei dem ein bestimmter Kunde vom Zugang zu einem Produkt ausgeschlossen wird, z. B. problematische Spieler), wenn das aktive Gesicht ausgeschlossen ist und das falsche Gesicht nicht, was wiederum ein hohes Spoofing-Potenzial darstellt. Ein solcher Ansatz kann helfen, Fehlalarme zu vermeiden und das Kundenerlebnis nicht zu unterbrechen, um eine Fälschung zu erkennen.

Wir glauben, dass die Gesichtserkennung und der Einsatz dieser Technologie das Potenzial hat, einen großen und positiven Einfluss auf viele Bereiche der Gesellschaft zu haben. Wie bei jeder neuen Technologie wird es eine gewisse Trägheit bei der Adaption geben, da es viele berechtigte Bedenken gibt, wie z. B. den Datenschutz und die Robustheit des Ansatzes, die wir in einem früheren Blog zur Gesichtserkennung hier behandelt haben. Die Gesetzgebung rund um die ordnungsgemäße Verwendung der Technologie muss von den Regierungsbehörden festgelegt werden, während die Anbieter sicherstellen müssen, dass die Technologie robust ist. Sie müssen bis zu einem gewissen Grad zusammenarbeiten, um sicherzustellen, dass die Technologie auf faire, offene und vertrauenswürdige Weise eingesetzt und verteilt wird.

Interessiert?

Erfahren Sie mehr auf unserer ICU-Seite und schauen Sie sich Anwendungsszenarien an, um zu sehen, wie dies für Ihre Branche funktionieren könnte:

https://www.innovative-technology.com/icu

Lesen Sie unsere anderen Blogs... Facial Recognition: Friend or Foe?

Facial Recognition: Friend or Foe?  ICU: Biometrics & Age Recognition

ICU: Biometrics & Age Recognition

Facial Recognition: Friend or Foe?

Facial Recognition: Friend or Foe?  ICU: Biometrics & Age Recognition

ICU: Biometrics & Age Recognition

Sources

https://blog.innovative-technology.co.uk/facial-recognition-friend-or-foe/

https://www.aware.com/biometric-liveness-detection-spoof-detection/

https://medium.com/datadriveninvestor/face-spoof-detection-e0d08fb246ea

http://cvlab.cse.msu.edu/project-face-anti.html

https://www.investopedia.com/terms/n/neuralnetwork.asp

https://rezaid.co.uk/top-5-trends-in-facial-recognition/